保护企业数据中心“中枢神经系统”的头号方案

PRODUCT OVERVIEW

作为数据中心的“中枢神经系统”,网管域需重点保护

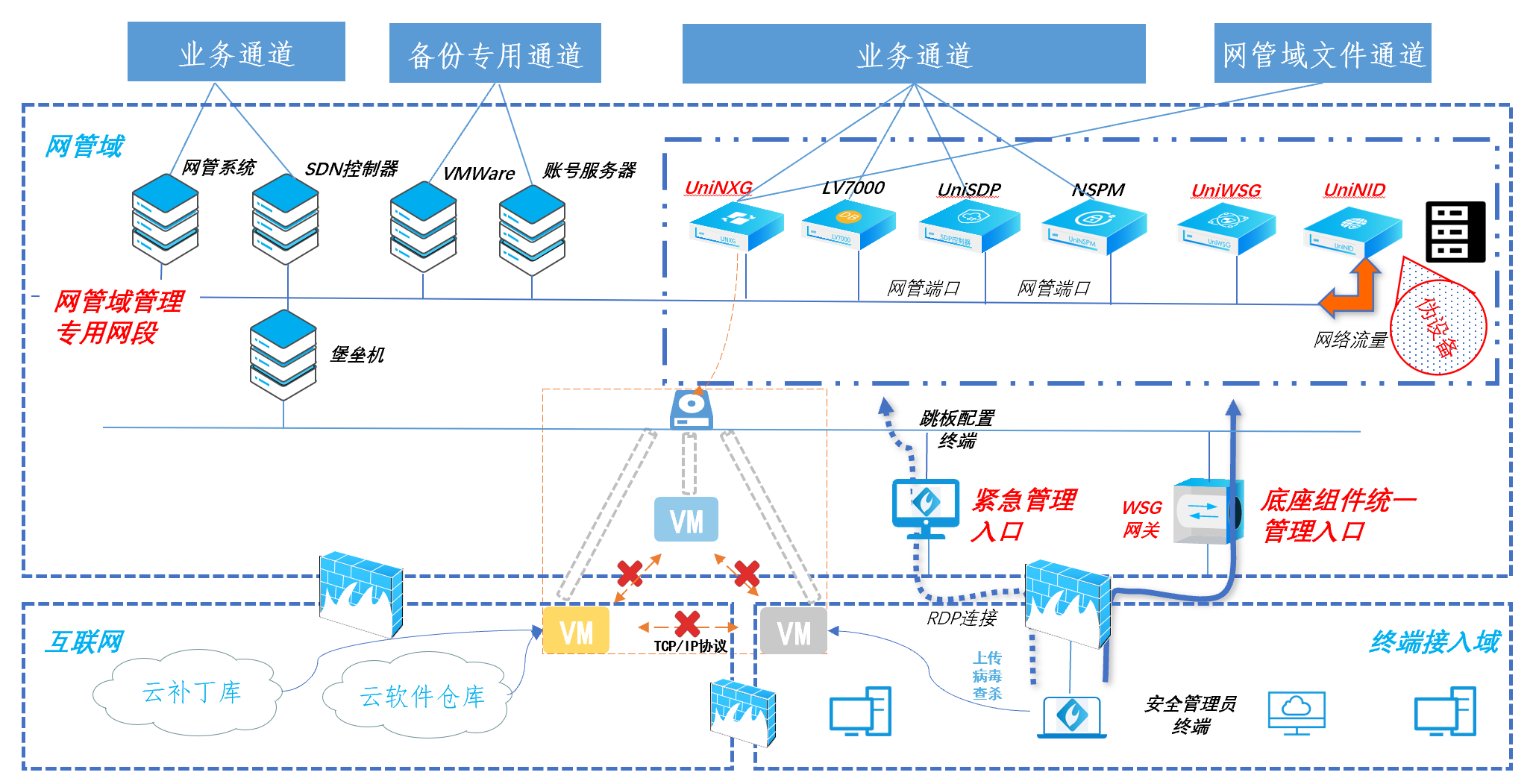

在企业网络和信息安全的建设中,建立容错机制,采用弹性网络设计,进行分域控制,确保风险分散,是防范大范围勒索攻击的有效手段。而网管域是由各类安全产品的管理平台、监控中心、维护终端和服务器等组成的区域,尤其重要。在过往企业遭受大规模入侵的案例中,黑客往往会攻击网管域中的AD(活动目录)和终端安全管理系统,以实现大范围入侵。因此,需要严格控制网管域与其它域的IP直接连接。此外,基于安全角度考虑,运维人员必须通过堡垒机等进行访问和运维工作,以进一步提升安全性。

网管域的管理方式存在几类亟待解决的风险

当前,网管域在防范大范围勒索攻击过程中主要面临以下三种风险:

1.管理员(包括系统管理员、安全管理员、业务管理员)终端易被钓鱼或漏洞利用,从而被侵入,进而利用管理员终端侵入管理后台或相关业务系统;

2.黑客攻下AD、IAM等身份认证系统后,能横向攻击其他管理或业务系统;

3.利用软件植入恶意代码的方式,侵入管理或生产域。

为有效防范勒索病毒入侵网管域,保护好企业数据中心的“中枢神经系统”,联软科技提出《网管域安全建设解决方案》,指数级提高网管域安全性。

MAJOR FUNCTION

提供Web安全网关(WSG)作为网管域的统一访问入口,且必须做双因素认证(账号密码+动态口令),在企业无堡垒机进行网管平台统一运维的场景下,起到统一安全入口的作用。如果网管域已经使用堡垒机进行运维,仍然可以通过WSG再到堡垒机来运维系统。这主要考虑到,如果堡垒机提供的是http服务方式,存在可被利用的漏洞风险,而WSG是完全由联软自主研发的非开源组件,已在中国银行大规模部署应用,提供反向代理访问,安全可靠。并且对于联软产品如LV7000等可以实现单点登录运维的效果,提升运维效率。结合DMZ区部署APN网关可以实现利用手机端门户实现无密码认证,安全级别比动态口令更高。

假设黑客攻陷了网管域的AD、IAM等身份认证业务系统,并横向攻击其他管理或业务系统,可通过NID的主动欺骗幻影技术,来快速识别异常访问行为。NID能根据网管域中的设备类型和数量,智能生成大量仿真设备,提升黑客攻击难度;将其攻击行为引诱到仿真设备上,主动捕捉异常或恶意行为;结合流量检测技术,大幅缩短发现入侵的时间周期,以便进行及时处置。

从过往统计的四千多款软件中,我们发现有上千款软件存在捆绑安装甚至是携带病毒木马的行为。为防止利用软件植入恶意代码的方式侵入网管域,联软提供网间数据安全交换系统(NXG)。在确保网管域与互联网/终端接入域之间隔离的前提下,这个系统是数据/文件安全交换的唯一通道。NXG采用容错设计,可防跳板攻击。首先,如果互联网侧攻击通过NXG虚拟机进入,虚拟机可以快速重启;其次,NXG禁止TCP/IP通信。

如业务系统需要通过互联网引入软件或者组件,例如联软的LV7000终端安全管控平台的云软件仓库、云补丁库文件从互联网侧同步到网管域中的LV7000,就可以通过NXG安全、便捷实现。

终端接入域网管员日常运维系统需要上传软件或者组件,都必须通过NXG传输,传输前进行病毒检查,确保进入网管域的软件、组件是安全的。且对于终端侧的软件获取,联软提供互联网侧云端安全免费的软件库,包含上千款安全、免费的软件安装包。

考虑到对于网管域运维的高可用场景,建议新增PC跳板机作为紧急备用,平时不开,如果启用跳板机去访问网管域内相关的设备,NID会截获流量进行报警,这样就可以解决有黑客知道这个跳板配置终端的IP然后冒用去访问网管域的风险。

MAIN VALUE

联软Web安全网关,统一网管域入口,保障网管域各个部件安全,有效避免网管员终端被钓鱼或漏洞利用的风险,即使网络安全管理员终端被钓鱼入侵,网管域仍然能安全运行。

联软UniNID的幻影技术,国内首创,部署于网管域,可极大提升提高业务侧入侵网管域的难度,降低风险。

联软安全数据摆渡系统(UniNXG)技术原理独特,全球唯一,解决了在网络隔离的前提下,网管域与互联网或终端接入域之间数据和文件安全交换的需求。在保障域间隔离,采取容错设计的前提下,可有效杜绝借助恶意软件入侵网管域的风险。

防范大范围中勒索