小心!愿者上钩

根据IBM《2020年X-Force威胁情报指数》显示,2019年企业遭受的非法攻击中,钓鱼邮件已经连续两年成为头号黑客初始攻击媒介,占比31%。而这一手段在近年来的“网络攻防演练行动”中尤为明显,因企业员工众多,安全意识薄弱,攻击方可以通过swaks伪造管理员发送钓鱼邮件,或者编造一个理由加密发送一个宏病毒等方式快速进入企业内部。

钓鱼邮件常见攻击形式

钓鱼邮件是一种利用社会工程手法的攻击手段,其关键点在于对受攻击者心理状态的掌握以及受攻击者的疏忽程度。对于常见的攻击形式主要有以下两种:

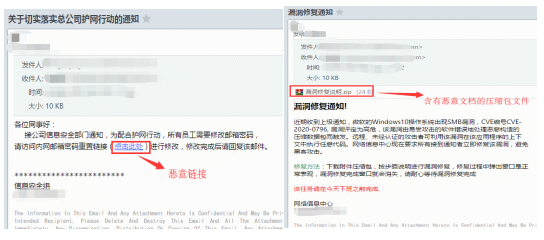

1、恶意链接

通过在邮件正文中放入一个恶意诱导链接,诱导用户进行点击,链接后面是一个伪造的网站,可能是一个恶意程序下载或者一个用于伪造的登录入口等。

2、附件藏毒

攻击者的payload含在邮件附件里,载体中包含有恶意文档、图片、压缩包、脚本程序等。攻击者会使用一些伪装手段避免拦截或识破,如使用超长文件名隐藏后缀或使用RLO技术进行文件名欺骗等。

钓鱼邮件传统检测方法

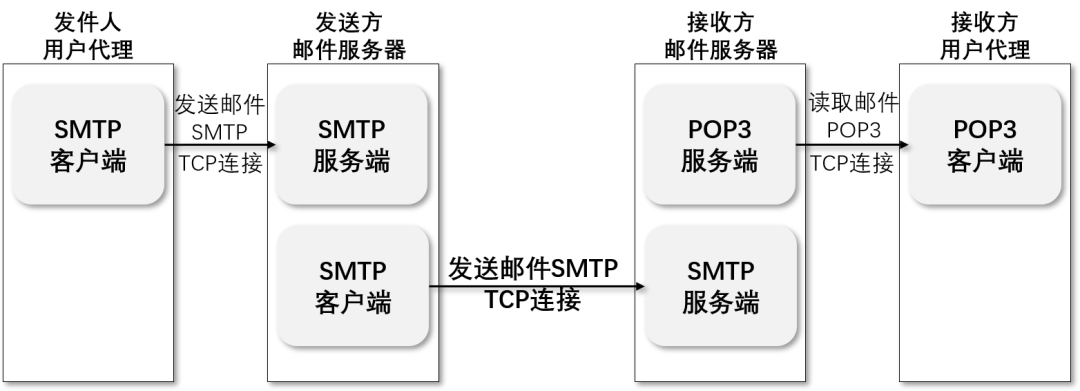

根据邮件的发送和接收过程,对钓鱼邮件的检测通常有两种方法:

1、 邮件网关检测

通过在邮件网络入口部署邮件网关型产品,通过定义规则对已知钓鱼邮件进行过滤,包括定义规则库、特征库、邮件头检测、黑白名单、频率检测、超链接检测、域名检测等。

2、 终端杀毒软件检测

杀毒软件利用病毒库和对邮件附件的扫描功能对已知钓鱼邮件进行检测。拥有威胁情报能力和沙箱能力的杀毒软件通过威胁情报碰撞邮件附件MD5信息和恶意URL信息,并对可疑的文件投放到沙箱中进行动态检测。

针对传统钓鱼邮件的防御,通过以上两种方法已经可以实现大多数的检测。但从根本上看,两种方法还是通过传统规则特征的形式进行识别,并且缺乏对攻击方式溯源的能力,而在“网络攻防演练行动”中的攻击,或对企业针对性的攻击时,攻击者往往会利用各种0day攻击、无文件攻击、特征库绕过等手段,使传统检测手段形同虚设。同时,企业也需要深入了解攻击路径,及时弥补漏洞。

联软UniEDR:基于行为分析的钓鱼邮件检测

钓鱼邮件的攻击最终是要落地到员工终端上进行操作的,根据这一特点,联软UniEDR通过对终端内部多行为进行关联分析实现,补充了传统检测手段的不足。

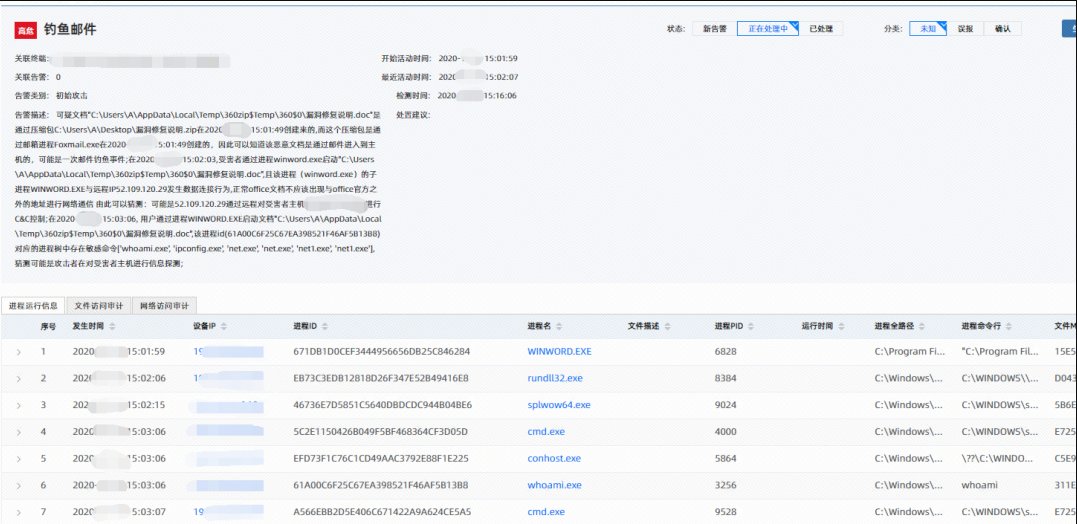

以下是联软UniEDR终端检测与响应系统捕获的一起通过邮件附件钓鱼的真实事件:

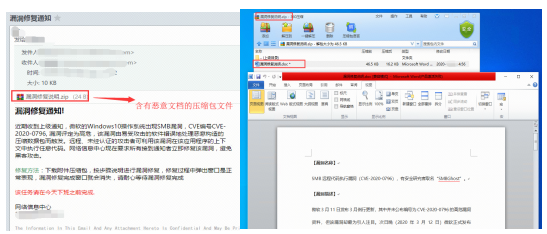

1、攻击者向内网散布钓鱼邮件,邮件伪装成漏洞修复通知,攻击者利用这一点诱使用户下载恶意压缩包文件。

2、用户解压文件后点击《漏洞修复说明.doc》,包含在Word文档里的宏病毒开始运行。

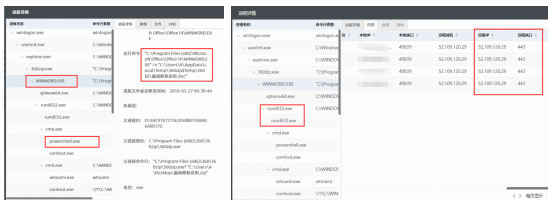

联软UniEDR系统通过对终端进程行为、网络行为的监控,发现WINWORD.EXE启动rundll32.exe,并与远程网络52.109.120.29进行了连接。

3、而后,又通过调用Powershell.exe和whoami.exe进程进行环境探测,利用net命令新建账户hacker做持久化攻击。

4、 根据对文件“漏洞修复说明.doc”进行溯源分析,发现是由Outlook邮件客户端下载而来,认定是一起邮件钓鱼事件。并根据告警事件生成安全告警详情报告,通知管理员进一步作决策。

从事件中可以看出,联软UniEDR可以通过全量、深度的终端数据采集,对终端发生的行为数据关联分析,发现各行为间关联关系,利用威胁检测模型,识别邮件钓鱼行为,并可视化的展现攻击过程和路径。

面对钓鱼邮件的威胁时,联软UniEDR系统不仅可以快速检测钓鱼邮件攻击,并且由于联软UniEDR系统是基于联软EPP终端安全管理系统的一体化平台,威胁处置后,还可利用EPP终端安全管控系统即时针对性修复漏洞,规范终端行为,通过消息通知、屏保、壁纸等手段,提高员工安全意识。