常见的网络准入控制方式详细对比

准入控制NAC概述

随着计算机技术和网络通信技术的发展、应用的日趋复杂,计算机终端已不再是传统意义上我们所理解的“终端”,它不仅是网线所连接的PC,还包括手机、PAD等各类新式的移动设备。这些形形色色的终端给信息安全工作带来了巨大挑战:类型众多,以各种方式接入;并且是大部分事物的起点和源头:是用户登录并访问网络的起点、是用户访问Internet的起点、是应用系统访问和数据产生的起点、更是病毒攻击、从内部发起恶意攻击和内部保密数据盗用或失窃的源头。因此,终端安全管理对每个企业来说都极其重要,只有通过完善的终端安全管理才能够真正从源头上控制各种事件的启始、遏制由内网发起的攻击和破坏。

在内网安全管理中,准入控制是所有终端管理功能实现的基础所在,采用准入控制技术能够主动监控桌面电脑的安全状态和管理状态,将不安全的电脑隔离、进行修复。准入控制技术与传统的网络安全技术如防火墙、防病毒技术结合,将被动防御变为主动防御,能够有效促进内网合规建设,减少网络事故。

常见的网络准入控制技术

网关准入控制

在接入终端和网络资源(如:服务器/互联网出口)之间,设置一个网关,终端只有通过网关的验证和检查后,才能访问网关后面的资源;实际上网关准入控制只是防火墙功能的一个扩展,可以认为是网络准入控制中的一种特殊形式,绝大多少传统的防火墙厂商都提供该类解决方案。

注:

1、Cisco NAC的NAC-L3-IP解决方案可以用路由器作为网关完全替代网关准入控制解决方案;

2、NACC的串行模式也可以完全替代网关准入控制解决方案。

802.1x准入控制

802.1X协议是一种基于端口的网络接入控制协议。基于端口的网络接入控制,是指在局域网接入设备的端口这一级对所接入的用户设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源,支持多网络厂商,可在网络交换机和无线AP上实现。

802.1X认证系统使用EAP来实现客户端、设备端和认证服务器之间认证信息的交换。在客户端与设备端之间,EAP协议报文使用EAPOL封装格式,直接承载于LAN环境中;在设备端与RADIUS服务器之间,可以使用两种方式来交换信息:一种是EAP协议报文由设备端进行中继,使用EAPOR封装格式承载于RADIUS协议中;另一种是EAP协议报文由设备端进行终结,采用包含PAP或CHAP属性的报文与RADIUS服务器进行认证交互。

Cisco EOU准入控制

Cisco EOU架构的特点:与网络设备紧密集成的准入控制;多种类型的网络设备均支持准入控制;接入认证统一用Radius来控制,扩展、管理方便;Cicso EOU是一个准入控制架构平台,目的是让其它厂商在此平台上构建用户的桌面安全管理系统;Cisco EOU本身不提供准入控制以外的功能与特性,例如:补丁管理、软件分发等。Cisco EOU实现准入控制的三种方式:NAC-L2-802.1x,NAC-L2-IP,NAC-L3-IP

Leagsoft NACC准入控制

NACC是联软科技拥有自主知识产权的硬件准入控制设备,基于EAP over UDP协议,专为解决非802.1X网络环境下的网络准入控制问题。NACC有两种工作模式。

第一种,策略路由模式:

策略路由是一种比基于目标网络进行路由更加灵活的数据包路由转发机制。应用了策略路由,路由器将通过路由图决定如何对需要路由的数据包进行处理,路由图决定了一个数据包的下一跳转发路由器。

第二种,端口镜像模式:

端口镜像(portMirroring)把交换机一个或多个端口(VLAN)的数据镜像到一个或多个端口的方法。

NACC为了解决非802.1X网络环境准入,适用如下场景:

1、接入层网络环境复杂,HUB设备数量多且不易管理;

2、网络交换机只支持端口镜像环境;

3、支持企业VPN接入;支持无线、有线等复杂网络环境;

4、支持特殊网络环境:MPLS VPN多域;

5、支持一台设备同时支持多个隔离网接入;

6、支持NAT接入检测。

--------以下技术,只是Agent强制安装技术,不属于真正的准入控制技术----------

DHCP准入控制

终端连接到网络时,DHCP服务器给终端分配一个临时的IP和路由,使得终端只能访问有限的资源,终端通过安全检查之后,重新获取一个IP,此时可以正常访问网络,DHCP类型不是真正意义上的准入控制,Microsoft的NAP最初采用此解决方案,NAP后来又支持802.1x, IPsec等。

ARP干扰准入控制

通过ARP干扰实现准入控制,制造IP地址冲突,技术实现简单;利用了ARP协议本身的一些缺陷,终端可以通过自行设置本机的路由、ARP映射等绕开ARP准入控制;无需调整网络结构,需要在每个网段设置ARP干扰器;过多的ARP广播包会给网络带来诸多性能、故障问题,国内部分小厂商支持,适合小型网络。

常见的网络准入控制技术对比表

|

产品类别 |

管控能力及范围 |

优势 |

劣势 |

|

802.1X |

高,管控到内网入口 |

1.802.1x是一个国际标准,多个厂商支持 |

1.只有通过LAN接入才能做准入控制,VPN/Wirelesss不行 2.许多网络交换机、HUB不支持802.1x协议 |

|

Cisco EOU |

高,管控到内网入口 |

1.支持交换机、路由器、VPN多种类型设备等等 2.允许设置例外,如网络打印机 |

1.Cisco的解决方案,其它厂商网络设备不支持 |

|

NACC |

高,管控到内网入口 |

1.路由模式:属于限制认证方式,认证不通过则限制访问,管控非常全面,支持双机热备 2.端口镜像模式:全旁路模式,无网络瓶颈、网络故障风险,零网络 改造 3.NAT模式:全旁路模式,能够将分支结构中NAT环境下的客户端设备通过一种强制手段安装安全助手,弥补之前无法管理NAT下终端设备的情况,可区分多种认证状态 4.网桥模式:对网络的修改较小,支持Bypass功能 |

1.路由模式: 4.网桥模式 单点故障 网络瓶颈 |

|

网关类准入 |

中,网关之下无法管控 |

1.网络设备、网络结构没有关系 2.部署相对比较简单 |

1.可靠性问题,如果设备发生故障,怎么办? |

|

DHCP型 |

中高,适合小型网络 |

1.网络兼容性好,一体化DHCP准入控制产品实施较为方便 2.费用低,通过更换DHCP服务器软件即可实现 |

1.不适用于大规模网络 |

|

ARP干扰 |

弱,单个网段管控 |

技术简单,实现成本低 |

1.在网络上产生ARP广播,可能会影响网络的正常运行 |

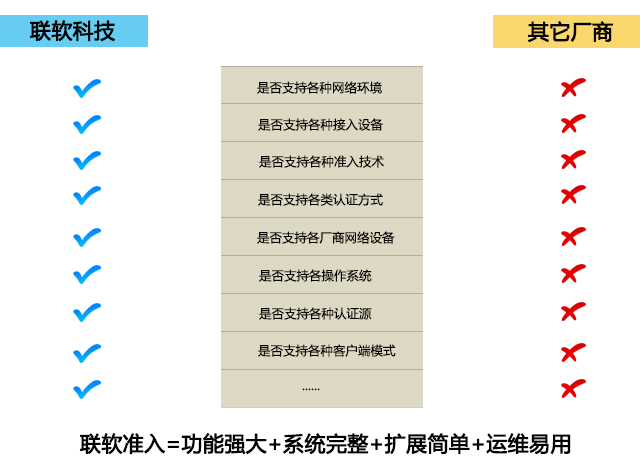

联软准入控制与其他厂商的对比

选择联软准入控制,不单是做设备入网的接入管控,更是搭建一个全方位安全防护体系的基础,在技术高速发展和业务灵活多变的今天,让选择更有选择!