“五位一体”防勒索,一键阻断风险降九成

自2017年Wannacry勒索病毒大规模爆发以来,勒索病毒攻击事件层出不穷,政府、交通、能源及医疗等行业均成为了勒索病毒攻击的目标,到2023年,勒索事件愈发猖獗,8月8日Trigona 勒索香港数码港,9月26日RansomedVC 勒索索尼公司,10月27日LockBit 勒索波音公司,11月8日LockBit勒索中国某大型金融机构,11月28日Rhysida勒索中国某能源集团。

实则这些企业已经部署了各种安全防护手段,比如防病毒、防火墙、VPN及安全运营中心(SOC)等等,并且有专门的安全运营部门负责日常运维,但是仍然遭到了勒索病毒的攻击。勒索病毒难以防范。

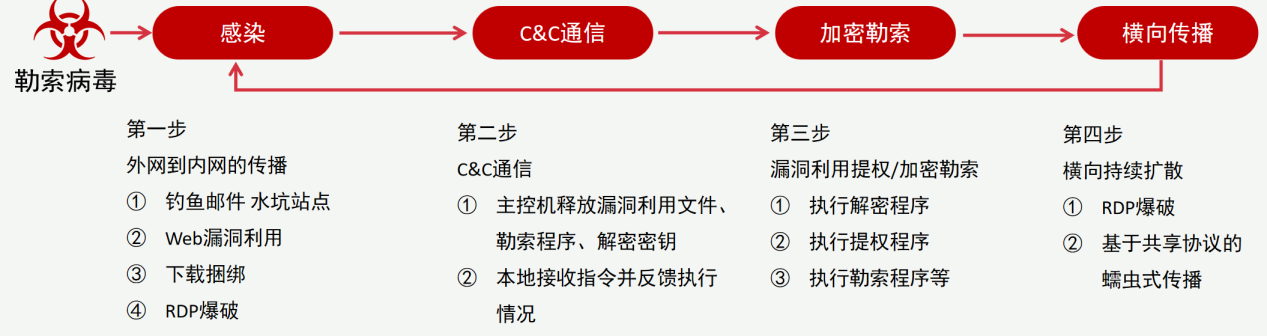

那勒索病毒一般攻击路径是如何的呢?

▲ 勒索病毒的典型攻击步骤

第一步,收集情报,查找攻击目标暴露在互联网的VPN网关、电子邮件信息及公司站点等,然后利用系统漏洞或者钓鱼邮件、社会工程学等方法进入内网,并做持久化驻留,比如,写到计划任务里面,或者开机自启动等。

第二步,成功持久化后,攻击者一般会先潜伏下来,在不暴露自身的前提下,通过慢速攻击的方式找到关键业务系统和业务数据,再通过隐秘通道从互联网下载加密程序和加密秘钥。

第三步,对攻击目标的重要业务数据进行加密,加密算法一般采用对称加密AES或者非对称加密,抑或二者相结合,加密之后删除解密秘钥。

第四步,在被清除前勒索病毒会一直潜伏于内网,持续横向扩散,试图进行更多破坏。

一旦数据被攻击者加密,便很难还原回来,企业要么交赎金,要么面临数据泄露风险。

2023年10月份,美国联邦政府网络安全与基础设施安全局(CISA)发布了最新的《勒索病毒防范指南》。指南中把防范勒索病毒的过程分为两个部分:预防和应急响应。

预防阶段企业需提前备份关键数据,实施零信任体系架构以及做好安全配置,修复漏洞。而一旦中了勒索病毒,企业应当采取有效的应急响应措施,实现隔离被感染终端,检测病毒,猎杀病毒以及遏制和清除病毒的效果,并且在事后及时恢复文件。

以上涉及到的技术均可通过联软科技“五位一体”勒索病毒防范框架体系来实现。

联软“五位一体”勒索病毒防范框架体系的目标是保护用户的核心系统、核心数据和核心资产,从事前、事中、事后三个阶段帮助用户尽可能免受勒索病毒的感染,即使感染了也能快速发现及时阻断,尽可能降低病毒扩散速度,最后即使有重要数据被加密,也能够快速还原。

▲ 联软“五位一体”勒索病毒防范框架体系

在事前阶段,避免感染,双重备份。首先我们可以使用联软网络空间资产测绘产品UniCSM对企业外部和内部暴露面进行排查,做到知己知彼;其次,采用联软全网零信任产品UniSDP收敛内、外部暴露面;第三、采用联软EPP产品桌面安全管理系统,加强企业内部的安全管控,比如弱口令的管控,安全配置基线、补丁管理等;第四、通过UniNAC做好网络准入管控和合理的网络隔离;最后,可以对企业的重要数据进行备份,采用联软UniEDR“文档勒索防护”和UniNXG进行本地和云端双重备份,做到万无一失。

在事中阶段,一键阻断,“速效救心”。如果仍然有员工一不小心被电子邮件“钓鱼”,或者通过聊天工具感染了勒索病毒,怎么办呢?我们可以采用联软UniEDR系统,实时检测终端行为,发现终端勒索行为或者横向移动及时告警,并通过专家规则立即阻断,管理员可以采用调查功能远程清除木马;采用联软UniNID系统部署幻影功能,“幻化”成千上万个仿真系统,主动欺骗和诱捕勒索病毒,一旦发现勒索病毒踪迹,还可以对中招的终端进行微隔离,不影响其它终端业务。

在某大型企业里,曾因发现了个别终端中了木马,用户紧急使用联软产品,2分钟内十万终端网络隔离策略全部生效,有效阻断了病毒扩散。

事后恢复阶段,溯本清源,巩固薄弱。清除勒索病毒之后,我们可以很方便地从终端杀毒软件“文档勒索防护”功能中恢复文件,或者从UniNXG云端自动恢复文件。其次,通过联软UniEDR系统,可以轻松溯源到勒索病毒,查清入侵根源,最后可以根据自身的薄弱环节进行加固,比如,通过培训和演练提升员工的安全意识,避免邮件“钓鱼”等安全问题。

联软科技自成立以来,服务了数百家金融机构客户,几乎从未出现大面积勒索病毒感染事件。企业只要使用了联软“五位一体”防勒索框架体系,感染勒索病毒的风险至少下降90%,从而有效地保护企业数据不被勒索,保障企业业务的可持续运营。