扒一扒全球头号勒索团伙LockBit谜案

团队背景

2019 年 9 月,LockBit 勒索病毒首次正式亮相,其因使用后缀名.abcd来标记已加密的受害者文件,被称为“ABCD”勒索软件。早期版本 LockBit1.0 非常不成熟,作案过程中加密软件不仅使用固定的互斥锁,甚至会残留一些易被杀毒软件、沙箱等安全软件识别和拦截的 debug 函数。

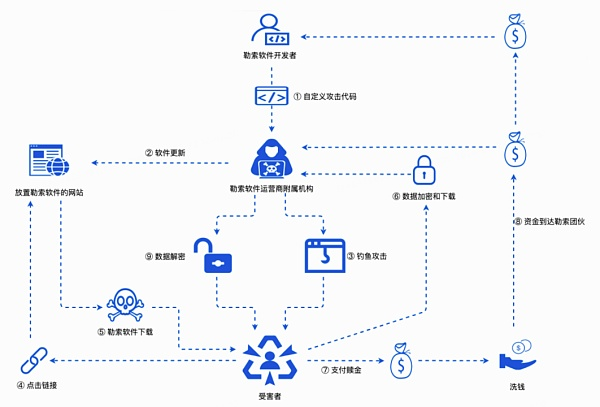

随着组织规模不断发展,LockBit 1.0 开始采用RaaS(Ransomware-as-a-service勒索软件及服务) 模式运营,即开发并分发勒索软件工具供其他恶意行为者使用,并在一个著名的俄语论坛XSS上为其合作计划进行推广。

八个月后,LockBit 1.0 勒索软件运营商又升级了勒索策略,创建了一个用于公开受害者数据的站点,配合文件加密,试图进一步施压受害者,以期达成“双重勒索”的目的。

经过几次小的升级后,相较于其他勒索软件,LockBit 1.0作案手段更为高超。针对Windows 系统的加密过程采用RSA + AES算法加密文件,使用IOCP完成端口+AES-NI指令集提升工作效率,从而实现高性能加密流程,一旦成功加密文件,所有受害者的文件会被添加无法破解的.abcd 扩展后缀。

LockBit勒索软件1.0时期,主要通过修改受害者系统桌面壁纸来显示勒索信息,并留下名为Restore-My-Files.txt的勒索信,要求受害者登录暗网,用比特币或门罗币缴纳赎金。

后来这个团伙因多起引人注目的攻击而成名。例如,在2022年6月,他们推出了LockBit 3.0 版本,并包含了一个漏洞赏金计划,邀请安全研究人员测试并改进他们的软件。为发现系统漏洞提供奖励,这在勒索软件中是一个独特的做法。

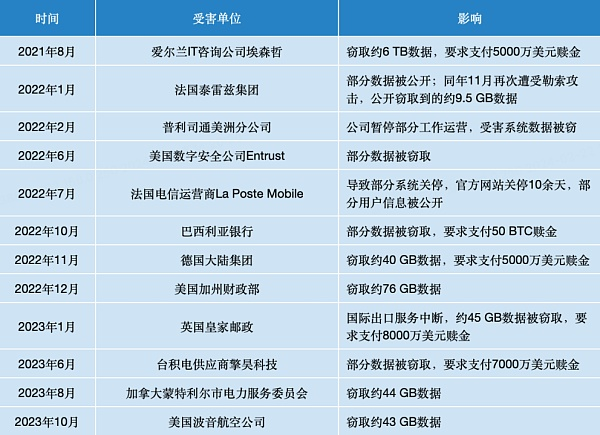

自开始运作以来,LockBit在网络安全方面产生了显著影响,其攻击通常导致受害方的敏感数据被盗和财务损失。

“辉煌”历史

在2022年5月份之前,LockBit几乎是一骑绝尘,在全球范围内打穿超过850家企业机构的防御系统,占同时间段内所有勒索软件相关攻击事件的 46%。

RaaS 代理模式:

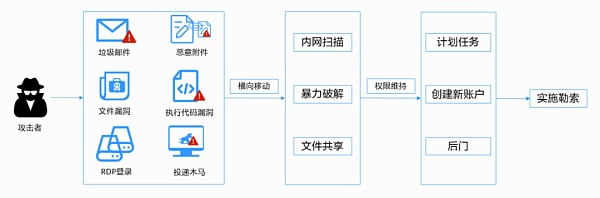

攻击方式:

据网络安全公司Dragos的数据,2022年第二季度针对工业系统的勒索软件攻击中,约有三分之一是由LockBit发起的,对工控领域内不少大型企业造成了巨大的打击。而Deep Instinct 发布的报告指出,在2022上半年,LockBit发起的勒索攻击约占总攻击数的44%。

短短三年,LockBit勒索软件团伙的受害者数量已高达一千多个,是老牌勒索软件组织Conti 的2倍,更是Revil的5倍有余。

值得一提的是,LockBit 勒索组织的赎金获得率也在诸多老牌勒索组织之上。就2022年的数据来看,其提出的1亿美元的赎金需求中,勒索成功率超过一半,令无数企业闻风丧胆。

现状

鉴于此,该团伙引起了全球执法机构的关注。2022 年 11 月,美国司法部(DoJ) 指控拥有俄罗斯和加拿大双重国籍的米哈伊尔·瓦西里耶夫(Mikhail Vasiliev) 涉嫌参与LockBit勒索软件行动。该男子目前在加拿大被拘留,正在等待引渡到美国。

5月,俄罗斯国民Mikhail Pavlovich Matveev(30岁),又名 Wazawaka、m1x、Boriselcin和 Uhodiransomwar,被美国司法部指控参与了多次勒索软件攻击。

美国司法部公布了两份起诉书,指控该男子使用三种不同的勒索软件对美国各地众多受害者进行攻击,包括华盛顿特区和新泽西州的执法机构,以及全国医疗保健和其他部门的组织:

2020年6月25日前后,Matveev和其LockBit同谋攻击了新泽西州帕塞克县的一家执法机构;

2021年4月26日,Matveev和其Babuk同谋攻击了华盛顿特区的大都会警察局;

2022年5月27日前后,Matveev和其Hive同谋攻击了新泽西州的一家非营利性行为保健组织。

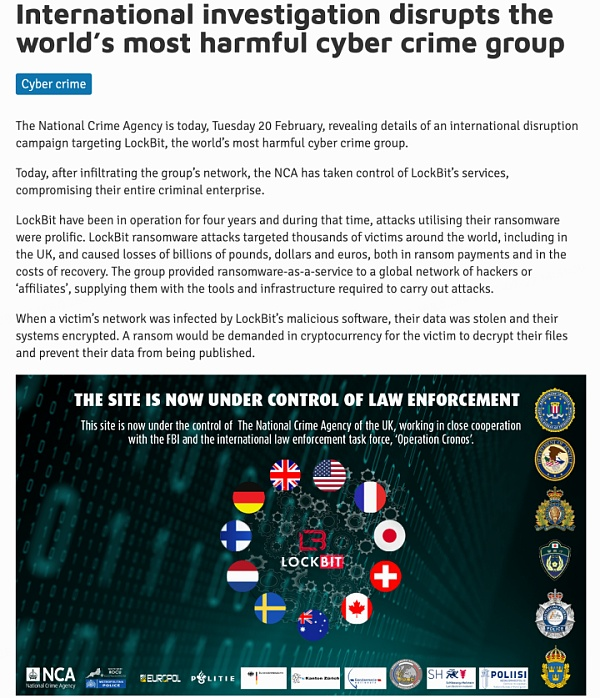

2024年 2 月 19 日,臭名昭著的勒索团伙LockBit网站在英国国家犯罪局、美国联邦调查局、欧洲刑警组织和国际警察机构联盟的联合执法行动中被查封。

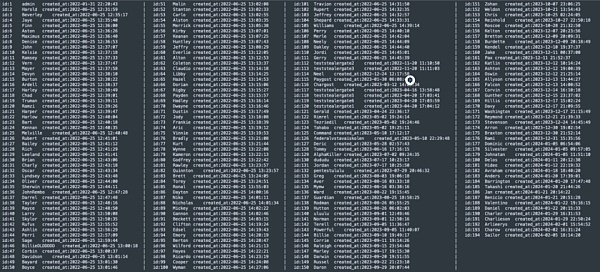

国政府联合英国和欧洲刑警组织公布了有关LockBit勒索软件组织的更多信息,他们还透露LockBit拥有193家分支机构:

被抓谜团

据英国国家犯罪局发言人称,LockBit的服务已经中断,这是一项持续且发展中的行动。此次行动是执法机构与勒索团伙之间多年斗争的最新举措,对LockBit的近期跨国勒索运营造成有力打击,也对日益猖獗的勒索攻击形成有效威慑。

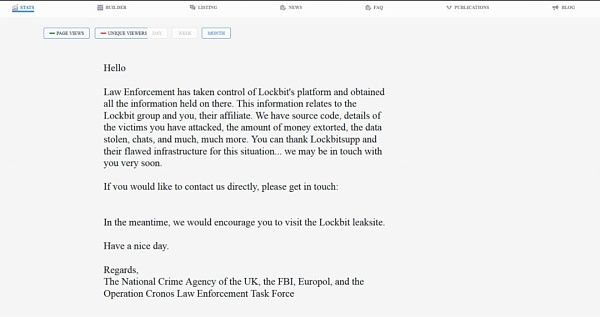

我们查看LockBit的节点,每个已知的LockBit勒索软件组织网站要么离线,要么显示被 EUROPOL查封的页面。执法部门已查封或拆除了至少22个Tor站点,这被称为“克罗诺斯行动”。

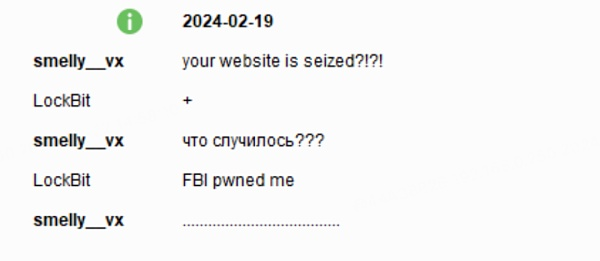

在这之后,LockBit勒索软件集团管理人员向媒体确认他们的网站已被查封:

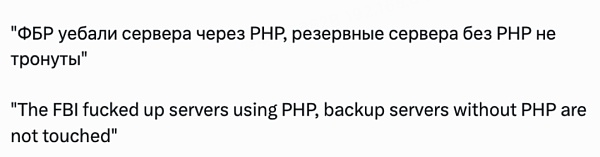

但是,似乎这次查封并没有影响到LockBit核心人员,随后LockBit勒索软件组织向Tox上的个人发布了一条消息:“FBI 搞砸了使用PHP的服务器,没有PHP的备用服务器没有受到影响。”

随后剧情发生了反转,LockBit领导层声明:我们就执法部门宣布将于2024年2月23日星期五公布LockBit领导层的事宜与LockBit 勒索软件组织的管理人员进行了交谈。

LockBit回复道:“让他们透露吧,我确信他们不知道我的身份。”进而,LockBit 勒索软件组将名字改为“FBI Supp”,用来嘲讽执法机构:

现在看来最终的主谋似乎并没有被抓获,甚至LockBit公开悬赏更大的金额来让大众寻找自己。

总结

这次打击行动是对勒索软件团伙的一系列执法举措中最新的一环。去年底,美国联邦调查局和其他机构已经成功摧毁了Qakbot、Ragnar Locker 等多个勒索软件团伙的网络和基础设施。

在最近的慕尼黑网络安全会议上,美国司法部副部长强调了美国对抗勒索软件和网络犯罪的决心,提出将采用更快速、主动的策略,以预防和破坏这些犯罪活动为重点。

随着数字技术的发展,依赖加密货币的网络犯罪已经成为全球性的重大挑战。勒索软件等网络犯罪不仅给个人和企业带来损失,而且对整个社会构成了严重风险。据统计,去年网络犯罪分子向全球的受害者勒索超过11亿美元。

此外,勒索软件治理是网络攻击者和安全人员双方的较量,需要耐心、策略、时机。

以LockBit勒索软件为例,其持续迭代更新每一个版本的攻击方式、策略、入侵点等,这使得安全人员很难形成完备的修复体系。因此,在勒索软件治理过程中,预防远远比修复更重要,要采取系统化、综合施策、系统治理、多方联合的方式,形成预防勒索软件的围墙,强烈建议大家做好以下防护措施:

1.尽可能使用复杂密码:企业内部在设置服务器或者内部系统密码时,应采用复杂的登录凭证,例如必须包括数字、大小写字母、特殊符号,且长度至少为8位的密码,并定期更换口令。

2.双重验证:对于企业内部敏感信息,需要基于密码的登录基础上,增加其他层防御以阻止黑客攻击,例如在部分敏感系统上安装指纹、虹膜等生物识别验证或使用物理 USB密钥身份验证器等措施。

3.四不要:不要点击来源不明邮件;不要浏览色情、赌博等不良信息网站;不要安装来源不明软件,谨慎安装陌生人发送的软件;不要随意将来历不明的U盘、移动硬盘、闪存卡等移动存储设备插入设备。

4.数据备份保护:防止数据丢失的真正保障永远是离线备份,因此,对关键数据和业务系统做备份十分必要。注意,备份要清晰,标注每个阶段的备份,确保在某个备份受到恶意软件感染时能够及时找回。

5.要常杀毒、关端口:安装杀毒软件并定期更新病毒库,定期全盘杀毒;关闭不必要的服务和端口(包括不必要的远程访问服务3389端口、22端口和不必要的 135、139、445等局域网共享端口等)。

6.加强员工安全意识:安全生产最大的隐患在于人员,钓鱼、社工、投毒、弱密码等,这些关键因素都与人员的安全意识息息相关,因此要做好整体的安全加固和防御能力提升,就要切实提升人员的安全意识。

及时给办公终端和服务器打补丁:对操作系统以及第三方应用及时打补丁,防止攻击者通过漏洞入侵系统。

(文章转载自coinlive,原文链接:https://www.coinlive.com/zh/news/slow-mist-the-mysterious-case-of-lockbit-the-world-s-largest)