没有端点安全的零信任注定失败

2020年,在安全方面,零信任的火热有目共睹。

在如今企业攻防演练,远程办公、移动办公等的实际需求日益增多,VPN在访问控制、数据保护上已无法满足企业的安全需求,零信任网络访问在远程办公和多云访问等场景中发挥了更安全高效的作用。

2010年,约翰·金德维格提出零信任网络访问(Zero-Trust Network Access,简称“ZTNA”),认为传统基于边界的网络安全架构存在风险,可信的内部网络充满威胁,信任是致命的风险。

在业界厂商大力跟进零信任领域,如微软、亚马逊、Cyxtera、国内各安全厂商等,零信任解决的是什么?有人说它是新的边界,是保护数据,身份认证的新技术阶段发展,亦或是替代VPN的安全新工具......美国国家标准与技术研究院NIST于2020年8月发布零信任架构ZTA的正式标准,ZTA标准的出台迅速得到了业内的高度认可,成为零信任领域的权威标准。

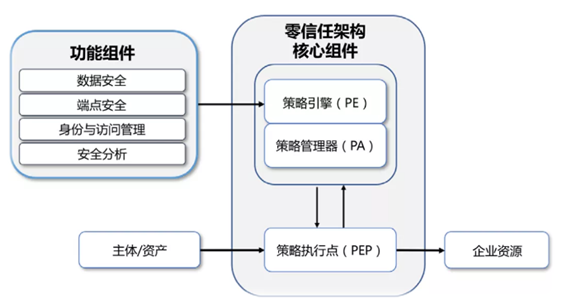

标准对零信任架构ZTA的定义如下:利用零信任的企业网络安全规划,包括概念、思路和组件关系的集合、旨在消除在信息系统和服务中实施精准访问策略的不确定性。该标准强调安全防护应该围绕着资源(数据、负载、应用等),零信任适用于一个组织内部或与合作伙伴协助完成的工作环境,并非常详细地描述了零信任架构的逻辑组件。

可以看出,零信任架构中的众多组件并不是新的技术或产品,而是按照零信任理念形成的一个面向用户、设备和应用的完整端对端安全解决方案。

零信任架构图

而从上面的架构图得出,零信任安全架构体系它解决的是访问主体到客体的安全问题,主要是跟访问控制、边界隔离的问题相关。在移动和云化的时代,零信任帮助企业构建一个虚拟的企业边界,利用基于身份的访问控制,来应对边界模糊化带来的粗粒度控制问题。

●访问主体包括设备和用户,不再是以前单纯只看用户。在如今流动的世界中,数据、身份访问和管理、安全分析等也必须和用户等绑在一起。

●访问客体包括企业资源,业务服务器等。访问主体与客体是边界隔离的,用户不可直接访问这些资源,这也就涉及到访问授权的问题。

在零信任的访问过程中,随着安全技术的发展,网络中存在的设备、数据和应用程序等逐渐增多,成为了进入到网络中的各个端点,零信任及其预防为主的方法会先扩展到对于企业端点安全能力的加强。

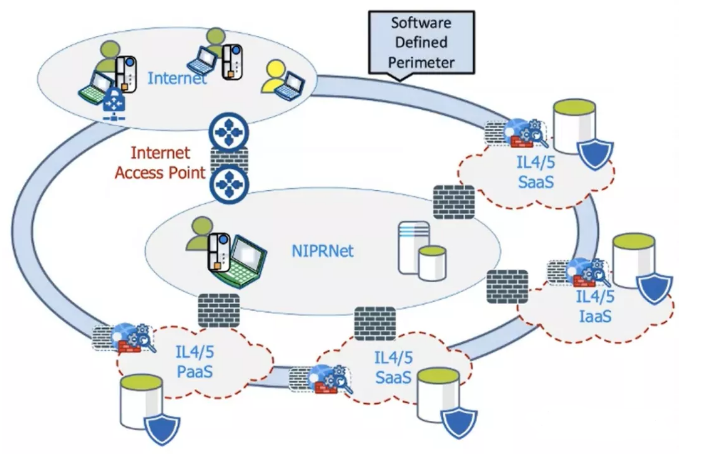

在2020年9月16日举行的“TechNet网络研讨会”上显示了美国国防部网络架构和网络安全架构的演变过程,在2020年代中展现为云优先,用户/端点无处不在的场景,图中的SDP环是对国防部计划实施零信任的解释,同时也说明了,对于端点的管理是零信任计划的重要一步。

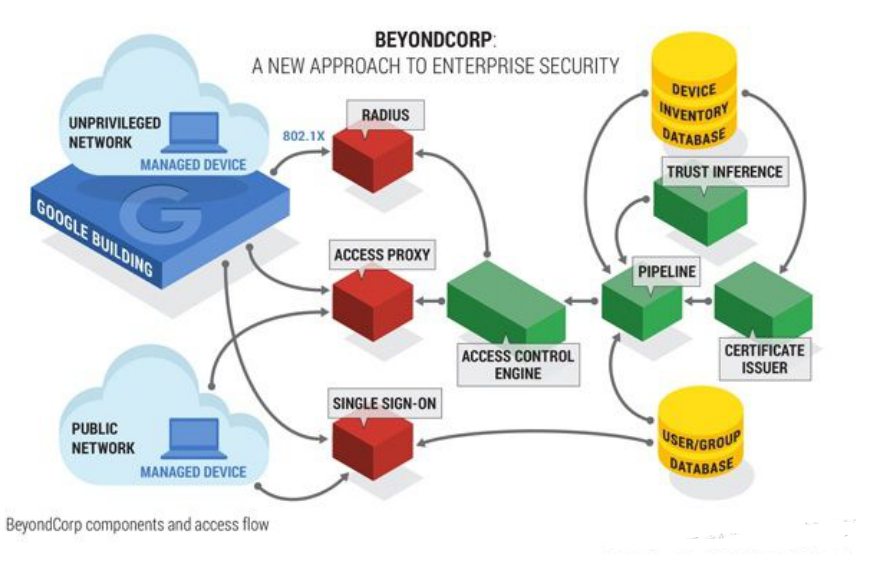

另外一个例子我们以谷歌BeyondCorp项目为例。2009年“极光行动”席卷全球使得Google意识到并开启了全新的“零信任”概念,从而诞生了BeyondCorp项目。在这个方案中,Google做的第一件事就是了解公司的人员与设备情况。据了解,Google的零信任安全架构涉及复杂的库存管理,记录具体谁拥有网络里的哪台设备。设备库存服务来从多个系统管理渠道搜集每个设备的各种实时信息,比如活动目录(Active Directory)或Puppet。

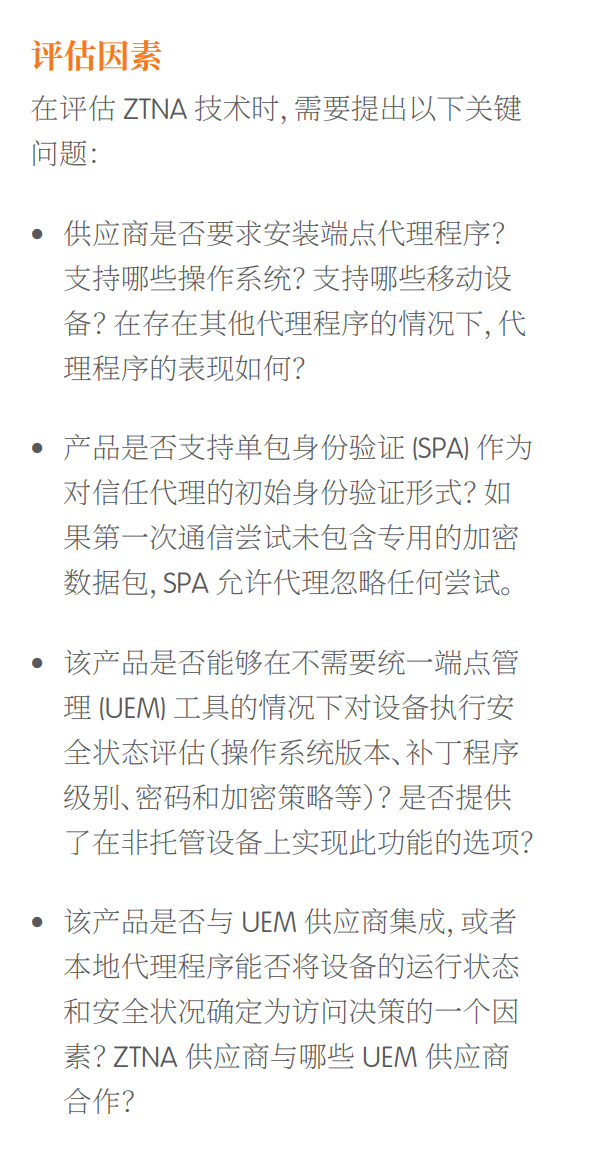

强有力的端点安全防护对企业零信任架构的整体规划会起到很好的指导和借鉴,对搭建零信任的主要组件会有一个更稳固的基础,同时我们要明白零信任并不是对传统技术的抛弃,而是一种新的替换或者组合,对于企业现有的NAC、EPP、EDR、DLP、IAM等安全建设,零信任可无缝替换或者接入新的架构,实现传统安全建设与零信任的无缝融合。在Gartner 2020 ZTNA市场指南中指出,企业在考虑零信任时,需要充分评估零信任厂商对异构终端的统一管理能力,如下图所示。

图 Gartner 2020 ZTNA市场指南

在网络体系中,端点安全保护和收集有关端点上发生的活动的数据,为了有效应对高级威胁,端点安全必须加强。而网络安全各个系统的集成同样也是保障企业整体安全,并会成为整个安全体系结构中实现零信任模型的重要一步。零信任架构是从一个整体入手,以统一的视角来帮助企业看待和建设网络安全体系建设。零信任架构的搭建需从设备、身份、信誉、行为等多维度展开,结合到文中表达的主要思想,怎么样的端点安全对于构建企业零信任架构才是成功的?

下篇详解,未完待续~