问零信任时代, 谁将主宰下一轮沉浮?

在如今新技术和云化的冲击下,VPN已如风烛残年的老人一般,尽显老态。

今年疫情期间的远程办公VPN泄密事件造成某公司市值蒸发近1个亿,前不久发生的黑客利用企业SSL VPN漏洞进行攻击的消息,让业内人士重新认识到是否有一种解决方案既具有VPN的方便易用性,也能兼备更好的安全性。答案显然是有的,基于零信任架构设计的SDP方案在行业内逐渐崭露头角。

SDP VS VPN

相比较自发布至今已有近20年的VPN接入方案,SDP概念则是由云安全联盟(CSA)于2013年提出的,显得更年轻一些,那么二者的具体区别有哪些呢?

01 互联网暴露面

SDP互联网地址无法被扫描,完全隐藏;VPN存在任何人可连接的互联网接入入口 。

02 抗DDoS能力

SDP极大减缓DDoS攻击;VPN无。

03 抗攻击能力

默认不接受任何TCP连接,连接为白名单机制,对未知攻击有天然防御能力;VPN基本无防御能力。

04 访问控制

细粒度访问控制用户获得授权后,内网依然不可见;VPN中用户获得授权后,内网完全暴露。

05 企业数据保护

本地沙盒可确保企业数据不出沙盒,数据本地落地加密,沙盒策略受到企业总控;VPN本机数据和企业数据均存储在一起,由用户自主管理,安全性低。

06 用户体验

SDP更快捷、稳定、易用;VPN慢,易断线,不稳定。

07 运维管理

支持企业IAM联动,支持SSO接口调用;VPN通常采用凭证代填方式,安全性与扩展性差。

基于上述对比,可以得出,SDP相比较VPN,有三个核心优势:

(一)安全

在VPN传统的连接中,客户端与服务器端的连接,需要把服务端的端口发布在公网中,这样做的后果一是服务端有漏洞,有可能被利用;二是当用户通过登录页面输入用户名和密码,这一操作有可能使得用户名和密码被窃取。如果我们使用SDP技术的话,首先客户端会进行多因素认证,认证设备的可靠性等,这一步对用户而言是透明的。认证通过之后,才进入用户登录阶段,这一点相对于VPN更安全。

(二)可维护性和扩展性

SDP基于零信任架构设计,采用LVS等负载均衡方案,可以快速横向或纵向扩容;而VPN受到设备采购和上下线网络设备兼容性的问题,在紧急情况下扩容难度较大。

(三)用户体验

SDP如果在面临网络质量低的情况时,只要短链接请求即可使用;而VPN基于隧道技术,采用长链接的方式,对网络带宽要求高,容易出现掉线、重连等问题。

零信任架构实践

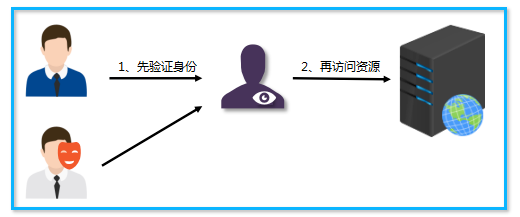

SDP是基于零信任架构设计来应对边界模糊化带来的问题,以此达到保护企业数据安全的目的。而零信任核心思想是企业不信任内外部的任何人/事/物,除非明确了接入者的身份,否则就不能连接网络。

在2010年Forrester的分析师约翰·金德维格正式提出零信任的概念,如今10年过去了,在网络边界逐渐模糊的情况下,零信任安全针对传统边界安全架构思想进行了重新评估和审视,并在当下的安全架构中给出了新的应用和防护。实践零信任有哪些路径呢?笔者找到了一些资料供大家参考。

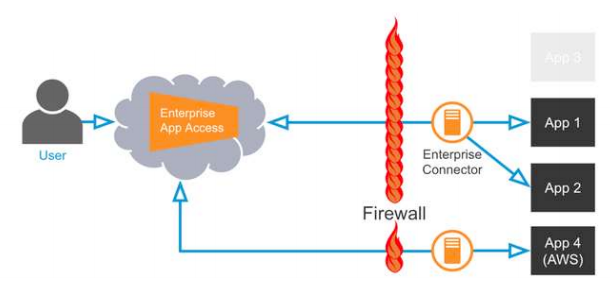

在零信任架构实践中最常见的是网络访问控制,这类零信任方案统称为零信任网络访问(ZeroTrust Network Access,简称ZTNA),细分的流派有CSA SDP和BeyondCorp两类。

CSA SDP流程图:由客户端发起的认证请求,控制器经过访问控制策略判断下发指令,最终Gateway根据指令放行或阻断。 谷歌“BeyondCorp”模型是关于零信任实现的最早讨论和文档化的例子。

BeyondCorp零信任策略: 从特定网络连接,不确定您可以访问哪些服务; 对服务的访问权限,基于我们对您和您的设备的了解授予; 所有对服务的访问,必须经过认证、授权、加密。

图源于网络

这两种技术路线都是将后面的应用隐藏,除非用户提供了自己的身份和访问资源,否则是无法访问应用的。Gartner在之前的报告中将上述这两类又统称为软件定义边界SDP,而且据Gartner相关数据显示,到2021年,60%企业将逐渐淘汰VPN而使用软件定义边界。

随着谷歌、微软逐渐实践零信任安全解决方案,加上如今零信任架构的兴起,不少的企业开始纷纷搭建自己的零信任方案,目前零信任多用于解决身份管理和访问控制的问题,聚焦于软件定义边界(SDP)、微隔离等方向。SDP可以提供对于网络系统、服务和应用的以人为中心、可管理的、普遍存在的、安全的和敏捷的访问。它解决了TCP/IP中的一个设计漏洞(在认证之前即对报文进行处理)。由于SDP的部署代价更低,笔者认为,未来SDP可能颠覆网络防火墙和VPN技术,发挥更大的作用,欢迎大家一起留言共同探讨零信任架构的新趋势。