联软科技P系列新品即将上线:基于零信任的SDP到底好在哪里?

SDP做为零信任架构的最佳落地实践,通过软件的方式,在“移动+云”的时代背景下,为企业构建起一个虚拟边界,利用基于身份的访问控制机制,通过完备的权限认证机制,为企业应用和服务提供隐身保护,使网络黑客因看不到目标而无法对企业的资源发动攻击,有效保护企业的数据安全。

为什么说SDP好?

国际云安全联盟于2013年成立SDP(Software Defined Perimeter,软件定义边界)工作组。

“这个创新架构的一部分是提出了一种易于调整的方式去调整边界”。

“我们认为软件定义边界可能会成为规则改变者。需要做的正确事情就是把它交给开源社区,让[云计算](http://www.idcquan.com/Special/2018trucs/)不再是你必须考虑的一件事情”。

据相关资料显示,在2014年,云安全联盟(CSA)发起了一场黑客马拉松挑战赛,CSA向黑客们提供了服务器的IP地址、保护服务器的安全组件等详细信息,而黑客们采用了拒绝式攻击、针对TCP443的定向攻击、端口扫描等方式,均无法侵入服务器。这里保护文件服务器的主机,就是受SDP保护的。SDP强大的安全能力由此可见。

而在接下来的三次黑客大会上,CSA认为SDP的安全性已经得到很好的证明了。虽然SDP未必能阻挡国家级的黑客组织攻击,但是足以抵抗平时生活中藏在暗处伺机而动的大部分黑客。

SDP为何能抵御攻击?

Gartner在零信任网络访问市场指南报告里则称“SDP是围绕某个应用或一组应用创建的基于身份和上下文的逻辑访问边界。应用是隐藏的,无法被发现,并且通过信任代理限制一组指定实体访问,在允许访问之前,代理会验证指定访问者的身份,上下文和策略合规性,这个机制将应用资源从公共视野中消除,从而显著减少攻击面”。

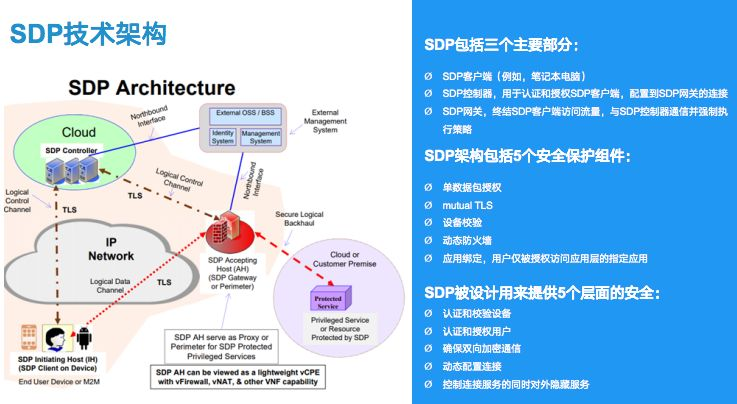

SDP技术架构分为三个部分:客户端、控制器、网关。所有的客户端在访问资源之前,都要和控制器通过SPA单包验证,含有双方共同信息的秘密报文,通过UDP协议发给控制器,敲开访问的大门,任何其他的包将会被丢掉,SDP控制器不做任何回应,如果身份合法,会通知可以访问应用网关,告知客户端的相关信息和通信参数,之后客户端和网关之前以同样的流程进行双向验证,然后才能访问并看到有权限的应用资源。

当内外部的威胁层出不穷、传统边界防护的模式愈显疲态,SDP严格遵守了零信任理念,以资源为中心进行安全防护,以身份为基础,先认证后授权,关注保护面而不是攻击面,将控制平面与数据平面分离,细粒度动态自适应访问控制体系,让服务隐身并保障安全,强调网络隐身而不是防御,从架构设计上改变攻防极度不平衡状况。同时,SDP是应用级的准入控制,可以真正将安全融于业务,实现企业内生安全体系。

SDP通过抗DOS Token 、流量加密、应用分段与隔离、客户端持续动态设备验证、访问行为可视、实时事件响应以及贯穿整个零信任模型的按需授权和最小权限原则可以有效限制攻击者在行动阶段的活动,在多个环节打破攻击链,极大提高攻击者的成本。

SDP的应用场景

1)远程办公/运维场景

企业员工、合作伙伴无论在公司、门店(分公司)或出差在外,通过UniSDP对用户身份、接入设备均验证合法性后才能访问企业业务系统,同时基于身份的“最小授权”安全策略以及动态访问控制机制,实现企业内外网统一访问控制;SPA预认证技术,实现网络隐藏,缩小互联网暴露面;终端安全沙箱保护企业数据不落地,有效防止敏感数据外泄。

2)多云/多数据中心统一安全接入场景

控制平面与数据平面分离零信任部署架构,天然支持多云多数据中心环境,用户通过一个客户端即可实现不同数据中心的统一安全访问,集中可视化统一管理,减轻运维压力,降低实施成本,全局情况轻松掌握。

3)业务数据安全防护场景

UniSDP提供安全沙箱能力,通过细粒度的数据管理策略,构建个人安全空间和企业安全空间,公私分离,实现不同沙箱内的企业数据流转可管可控可审计;可针对不同用户及设备灵活下发沙箱策略,灵活度高;相较于传统数据防护方案,安全性高、运维便捷,成本低,且不影响终端性能,用户体验佳。

联软软件定义边界系统-P 系列产品

即将发布

敬请期待!

满足简单远程办公、远程运维、

跨安全域访问、分支机构安全访问总部业务、

跨安全域访问、上级部门访问下级数据中心等

提前扫码咨询